เนื่องจากการใช้งานอินเตอร์เน็ตในปัจจุบันเป็นเรื่องใกล้ตัว และ เริ่มเข้ามามีบทบาทในชีวิตประจำวันมากขึ้น รวมถึงช่องสัญญาณในการใช้งานที่มีขนาดใหญ่ขึ้นเทียบกับค่าบริการที่ลดลง ทำให้การติดต่อสื่อสารระหว่างกันสามารถทำได้อย่างสะดวกสบายขึ้น แนวคิดของการทำงานได้จากทุกสถานที่ (Work Anywhere) จึงเริ่มมีการพูดถึงกันมากขึ้น ซึ่งการรักษาความลับของข้อมูลเป็นเรื่องสำคัญที่ต้องคำนึงถึง และ เทคโนโลยีหนึ่งที่เข้ามามีส่วนสำคัญในเรื่องนี้คือ ระบบเครือข่ายเสมือน (Virtual Private Network – VPN)

ในปัจจุบัน ด้วยภาวะการแข่งขันทางการตลาดของผู้ให้บริการ ทำให้มีรูปแบบการเชื่อมต่อใหม่ๆ ที่มีความเร็วในการเชื่อมต่อสูงเกิดขึ้น เช่น High speed ADSL, Wi-Fi 802.11n หรือ โครงข่าย 3G ซึ่งมีค่าใช้จ่ายที่ต่ำลงเทียบกับการเชื่อมต่อแบบเดิมๆ ทำให้ปัญหาเรื่องช่องทางการสื่อสารไม่เพียงพอหายไป การเชื่อมต่อแบบ VPN ระหว่าง บุคลากร – องค์กร จึงเริ่มมีการนำมาใช้งานมากขึ้น โดยในช่วงแรกจะใช้การสร้างโปรแกรมเสริมเพื่อนำไปลงบนระบบปฏิบัติการต่างๆ ขึ้นมาเพิ่มเติมเพื่อให้สามารถเชื่อมต่อระบบ IPSEC VPN กับอุปกรณ์ที่สำนักงานใหญ่มีอยู่ได้ แต่มีความยุ่งยากในเรื่องการใช้งาน และ การบำรุงรักษา ทำให้เกิดแนวคิดในการทำ VPN ในระดับที่สูงขึ้นซึ่งเทคโนโลยีดังกล่าวคือ Secure Socket Layer VPN หรือ SSL VPN นั่นเอง

SSL VPN

เป็นการสร้าง VPN ในระดับ Application Layer ผ่านพอร์ต 443 ซึ่งสามารถเชื่อมต่อได้ผ่าน Web Browser โดยทั่วไปที่รองรับการเรียกใช้งาน (HTTPS://) ซึ่ง Web Browser ในปัจจุบันการใช้งานดังกล่าวถือเป็นการทำงานพื้นฐานที่ต้องรองรับอยู่แล้ว เมื่อเทียบกับ IPSEC VPN แล้ว SSL VPN จะเพิ่มความสะดวกสบายให้กับผู้ใช้งาน รวมถึงช่วยอำนวยความสะดวกให้กับผู้ดูแลระบบในการบำรุงรักษา เนื่องจากผู้ใช้งาน “ไม่จำเป็นต้องติดตั้งโปรแกรมเสริม” ทำให้ปัญหาเนื่องจากการติดตั้ง และ การใช้งานน้อยลง นอกจากนี้ผู้ใช้งานยังไม่ถูกจำกัดการทำงานอยู่บนเครื่องใดเครื่องหนึ่งอีกด้วย

นมุมมองของการรักษาความปลอดภัยข้อมูล SSL-VPN จะใช้กลไกในการแลกเปลี่ยน Key สำหรับการเข้ารหัสข้อมูล โดยจะรับ Public Key ที่ถูกแจกจ่ายมาผ่านทาง Certificate Authority (CA) เพื่อใช้ในการถอดรหัสจาก Private Key ที่เครื่องแม่ข่าย หรือ อุปกรณ์ที่เปิดใช้งาน SSL VPN ไว้ ซึ่งเป็นกลไกที่ Web Browser โดยทั่วไปใช้สำหรับการเรียกใช้งาน SSL ผ่าน HTTPS อยู่แล้ว

เมื่อเทียบกันแล้ว IPSEC VPN จะเชื่อมต่อโดยใช้การสร้างท่อ และ จ่าย IP Address ภายในองค์กรให้ การควบคุมการใช้งานจะถูกจัดการที่อุปกรณ์ Layer 3 เช่น Router หรือ Firewall ซึ่งสามารถควบคุมการเข้าถึงเครื่องแม่ข่ายแต่ละเครื่องได้ แต่ไม่สามารถควบคุมชนิดของ Application ที่สามารถใช้งานในเครื่องแม่ข่ายแต่ละเครื่องได้ ซึ่งผิดกับ SSL VPN ที่เป็นการทำงานบน Application Layer ทำให้การควบคุมสิทธิเข้าใช้งานของผู้ใช้งานสามารถทำได้ละเอียดกว่า โดยสามารถระบุชนิดของ Application ที่ผู้ใช้งานแต่ละคนสามารถใช้ได้ เช่น File Sharing, Microsoft Exchange, Lotus Note, Web Application เป็นต้น ทำให้การกำหนดการใช้งานของพนักงานสามารถดำเนินการได้โดยยึดถือนโยบายขององค์กรเป็นสำคัญ

ดังนั้นสำหรับการทำงานของผู้ใช้งานที่ต้องอยู่ภายนอกองค์กร หรือ มีความจำเป็นต้องเดินทางอยู่บ่อยๆ แต่ยังคงต้องเรียกใช้งานแอพพลิเคชั่นสำหรับใช้งานภายในองค์กรแล้ว SSL VPN จึงมีความสะดวก และ เหมาะสมกว่า IPSEC VPN แต่ IPSEC VPN เองก็ยังคงมีการใช้งาน โดยนำไปใช้ในงานสำหรับการเชื่อมต่อที่มีขนาดใหญ่กว่า เช่น การเชื่อมต่อระหว่าง องค์กร กับ องค์กร ซึ่งมีปริมาณผู้ใช้งานที่มากกว่า

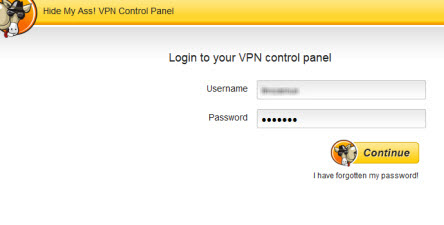

ที่มา : https://checkout.hidemyass.com/affiliate.php?ACCOUNT=PRIVAXLT&AFFILIATE=96402&PATH=https%3A%2F%2Fwww.hidemyass.com%2Faffiliate%2Favangate&AFFSRC=blogger

ในปัจจุบัน ด้วยภาวะการแข่งขันทางการตลาดของผู้ให้บริการ ทำให้มีรูปแบบการเชื่อมต่อใหม่ๆ ที่มีความเร็วในการเชื่อมต่อสูงเกิดขึ้น เช่น High speed ADSL, Wi-Fi 802.11n หรือ โครงข่าย 3G ซึ่งมีค่าใช้จ่ายที่ต่ำลงเทียบกับการเชื่อมต่อแบบเดิมๆ ทำให้ปัญหาเรื่องช่องทางการสื่อสารไม่เพียงพอหายไป การเชื่อมต่อแบบ VPN ระหว่าง บุคลากร – องค์กร จึงเริ่มมีการนำมาใช้งานมากขึ้น โดยในช่วงแรกจะใช้การสร้างโปรแกรมเสริมเพื่อนำไปลงบนระบบปฏิบัติการต่างๆ ขึ้นมาเพิ่มเติมเพื่อให้สามารถเชื่อมต่อระบบ IPSEC VPN กับอุปกรณ์ที่สำนักงานใหญ่มีอยู่ได้ แต่มีความยุ่งยากในเรื่องการใช้งาน และ การบำรุงรักษา ทำให้เกิดแนวคิดในการทำ VPN ในระดับที่สูงขึ้นซึ่งเทคโนโลยีดังกล่าวคือ Secure Socket Layer VPN หรือ SSL VPN นั่นเอง

SSL VPN

เป็นการสร้าง VPN ในระดับ Application Layer ผ่านพอร์ต 443 ซึ่งสามารถเชื่อมต่อได้ผ่าน Web Browser โดยทั่วไปที่รองรับการเรียกใช้งาน (HTTPS://) ซึ่ง Web Browser ในปัจจุบันการใช้งานดังกล่าวถือเป็นการทำงานพื้นฐานที่ต้องรองรับอยู่แล้ว เมื่อเทียบกับ IPSEC VPN แล้ว SSL VPN จะเพิ่มความสะดวกสบายให้กับผู้ใช้งาน รวมถึงช่วยอำนวยความสะดวกให้กับผู้ดูแลระบบในการบำรุงรักษา เนื่องจากผู้ใช้งาน “ไม่จำเป็นต้องติดตั้งโปรแกรมเสริม” ทำให้ปัญหาเนื่องจากการติดตั้ง และ การใช้งานน้อยลง นอกจากนี้ผู้ใช้งานยังไม่ถูกจำกัดการทำงานอยู่บนเครื่องใดเครื่องหนึ่งอีกด้วย

นมุมมองของการรักษาความปลอดภัยข้อมูล SSL-VPN จะใช้กลไกในการแลกเปลี่ยน Key สำหรับการเข้ารหัสข้อมูล โดยจะรับ Public Key ที่ถูกแจกจ่ายมาผ่านทาง Certificate Authority (CA) เพื่อใช้ในการถอดรหัสจาก Private Key ที่เครื่องแม่ข่าย หรือ อุปกรณ์ที่เปิดใช้งาน SSL VPN ไว้ ซึ่งเป็นกลไกที่ Web Browser โดยทั่วไปใช้สำหรับการเรียกใช้งาน SSL ผ่าน HTTPS อยู่แล้ว

เมื่อเทียบกันแล้ว IPSEC VPN จะเชื่อมต่อโดยใช้การสร้างท่อ และ จ่าย IP Address ภายในองค์กรให้ การควบคุมการใช้งานจะถูกจัดการที่อุปกรณ์ Layer 3 เช่น Router หรือ Firewall ซึ่งสามารถควบคุมการเข้าถึงเครื่องแม่ข่ายแต่ละเครื่องได้ แต่ไม่สามารถควบคุมชนิดของ Application ที่สามารถใช้งานในเครื่องแม่ข่ายแต่ละเครื่องได้ ซึ่งผิดกับ SSL VPN ที่เป็นการทำงานบน Application Layer ทำให้การควบคุมสิทธิเข้าใช้งานของผู้ใช้งานสามารถทำได้ละเอียดกว่า โดยสามารถระบุชนิดของ Application ที่ผู้ใช้งานแต่ละคนสามารถใช้ได้ เช่น File Sharing, Microsoft Exchange, Lotus Note, Web Application เป็นต้น ทำให้การกำหนดการใช้งานของพนักงานสามารถดำเนินการได้โดยยึดถือนโยบายขององค์กรเป็นสำคัญ

ดังนั้นสำหรับการทำงานของผู้ใช้งานที่ต้องอยู่ภายนอกองค์กร หรือ มีความจำเป็นต้องเดินทางอยู่บ่อยๆ แต่ยังคงต้องเรียกใช้งานแอพพลิเคชั่นสำหรับใช้งานภายในองค์กรแล้ว SSL VPN จึงมีความสะดวก และ เหมาะสมกว่า IPSEC VPN แต่ IPSEC VPN เองก็ยังคงมีการใช้งาน โดยนำไปใช้ในงานสำหรับการเชื่อมต่อที่มีขนาดใหญ่กว่า เช่น การเชื่อมต่อระหว่าง องค์กร กับ องค์กร ซึ่งมีปริมาณผู้ใช้งานที่มากกว่า

ที่มา : https://checkout.hidemyass.com/affiliate.php?ACCOUNT=PRIVAXLT&AFFILIATE=96402&PATH=https%3A%2F%2Fwww.hidemyass.com%2Faffiliate%2Favangate&AFFSRC=blogger